利用假面试骗程序员下载python后门

一项名为“Dev Popper”的犯罪团伙/项目针对软件开发人员,利用虚假面试来诱骗他们安装 Python 远程访问木马。

一项名为“Dev Popper”的犯罪团伙/项目针对软件开发人员,利用虚假面试来诱骗他们安装 Python 远程访问木马。

面试过程中,软件编程人员会被要求执行相关任务,例如从 GitHub 下载并运行代码。目标是让他们的目标下载远控,犯罪团伙可以收集他们的系统信息并允许远程访问主机。据 Securonix 分析师称,该活动很可能是朝鲜威胁行为者精心策划的行动。

多阶段感染链

“Dev Popper”攻击涉及基于社会工程的多阶段感染链,旨在通过渐进妥协的过程来欺骗目标。

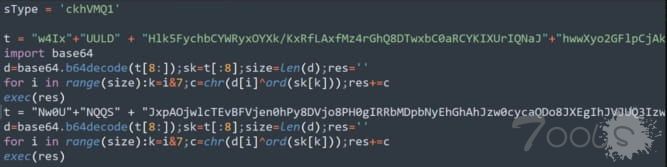

攻击者通过冒充雇主来发起联系,寻求填补软件开发人员职位。在面试过程中,候选人被要求从 GitHub 下载并运行编码任务。该文件是一个包含 NPM 包的 ZIP 存档,其中包含 README.md 以及前端和后端目录。一旦开发人员运行 NPM 包,隐藏在后端目录中的混淆 JavaScript 文件(“imageDetails.js”)就会被激活,通过 Node.js 进程执行“curl”命令来下载额外的存档(“p.zi”)来自外部服务器。存档内是下一阶段的有效负载,一个充当 RAT 的模糊 Python 脚本(“npl”)。

一旦 RAT 在受害者的系统上处于活动状态,它就会收集基本系统信息并将其发送到命令和控制 (C2) 服务器,包括操作系统类型、主机名和网络数据。

Securonix报告称 RAT 支持以下功能:

持续控制。

搜索和窃取特定文件或数据的文件系统。

漏洞利用或恶意软件部署。

从“文档”和“下载”等文件夹中直接窃取 FTP 数据。

剪贴板和击键记录用于监视用户活动并可能捕获凭据。

尽管Dev Popper攻击的肇事者身份不明,但以工作诱惑为诱饵,用恶意软件感染人们的策略仍然普遍存在,因此人们应对风险保持警惕。研究人员指出,该方法“利用了开发人员在工作申请过程中的专业参与和信任,拒绝执行面试官的行为可能会损害工作机会”,这使其非常有效。

多年来,朝鲜黑客一直在多次行动中使用“虚假工作机会”策略。去年有大量报道 [ 1,2,3,4,5 ] ,称朝鲜黑客组织利用虚假工作机会联系并危害安全研究人员、媒体组织、软件开发人员(尤其是 DeFi 平台)或航空航天公司。

面试过程中,软件编程人员会被要求执行相关任务,例如从 GitHub 下载并运行代码。目标是让他们的目标下载远控,犯罪团伙可以收集他们的系统信息并允许远程访问主机。据 Securonix 分析师称,该活动很可能是朝鲜威胁行为者精心策划的行动。

多阶段感染链

“Dev Popper”攻击涉及基于社会工程的多阶段感染链,旨在通过渐进妥协的过程来欺骗目标。

攻击者通过冒充雇主来发起联系,寻求填补软件开发人员职位。在面试过程中,候选人被要求从 GitHub 下载并运行编码任务。该文件是一个包含 NPM 包的 ZIP 存档,其中包含 README.md 以及前端和后端目录。一旦开发人员运行 NPM 包,隐藏在后端目录中的混淆 JavaScript 文件(“imageDetails.js”)就会被激活,通过 Node.js 进程执行“curl”命令来下载额外的存档(“p.zi”)来自外部服务器。存档内是下一阶段的有效负载,一个充当 RAT 的模糊 Python 脚本(“npl”)。

一旦 RAT 在受害者的系统上处于活动状态,它就会收集基本系统信息并将其发送到命令和控制 (C2) 服务器,包括操作系统类型、主机名和网络数据。

Securonix报告称 RAT 支持以下功能:

持续控制。

搜索和窃取特定文件或数据的文件系统。

漏洞利用或恶意软件部署。

从“文档”和“下载”等文件夹中直接窃取 FTP 数据。

剪贴板和击键记录用于监视用户活动并可能捕获凭据。

尽管Dev Popper攻击的肇事者身份不明,但以工作诱惑为诱饵,用恶意软件感染人们的策略仍然普遍存在,因此人们应对风险保持警惕。研究人员指出,该方法“利用了开发人员在工作申请过程中的专业参与和信任,拒绝执行面试官的行为可能会损害工作机会”,这使其非常有效。

多年来,朝鲜黑客一直在多次行动中使用“虚假工作机会”策略。去年有大量报道 [ 1,2,3,4,5 ] ,称朝鲜黑客组织利用虚假工作机会联系并危害安全研究人员、媒体组织、软件开发人员(尤其是 DeFi 平台)或航空航天公司。

评论0次