新闻资讯

利用假面试骗程序员下载python后门

一项名为“Dev Popper”的犯罪团伙/项目针对软件开发人员,利用虚假面试来诱骗他们安装 Python 远程访问木马。面试过程中,软件编程人员会被要求执行相关任务,例如从 GitHub 下载并运行代码。目标是让他们的目标下载远控,犯罪团伙可以收集他们的系统信息并允许远程访问主机。据 Securonix 分析师称,

password 依旧排名第一,多个国家超过25%的人重复使用同一个密码

近日,Bitwarden 对来自美国、英国、澳大利亚、法国、德国和日本的 2400 名用户进行了一项调查,研究当前用户的密码使用习惯。 调查结果显示,超过25%的全球受访者在超过11-20个账户中重复使用密码,36%的受访者承认在账户密码中使用了个人信息。此信息在社交媒体上广泛使用(60%)。 %)可在平台和

严重的 CRUSHFTP 零日漏洞在野外攻击中被利用

Crowdstrike 专家警告说,威胁行为者利用了 CrushFTP 企业中的一个关键零日漏洞进行有针对性的攻击。CrushFTP 是一款文件传输服务器软件,可实现安全高效的文件传输功能。它支持FTP、SFTP、FTPS、HTTP、HTTPS、WebDAV和WebDAV SSL协议等各种功能,允许用户在不同的网络上安全地传输文件。 CrushFTP 还

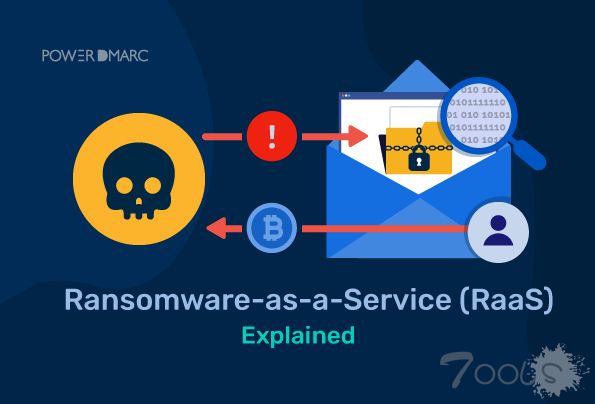

AKIRA 勒索软件从 250 多名受害者那里收到了 4200 万美元的赎金

Akira 勒索软件运营商通过在加密之前窃取受害者的数据来实施双重勒索模型。该勒索软件的早期版本是用 C++ 编写的,并且该恶意软件在加密文件中添加了 .akira 扩展名。然而,从 2023 年 8 月起,某些 Akira 攻击开始利用 Megazord,它采用基于 Rust 的代码并使用 .powerranges 扩展名加密文件。 Akira

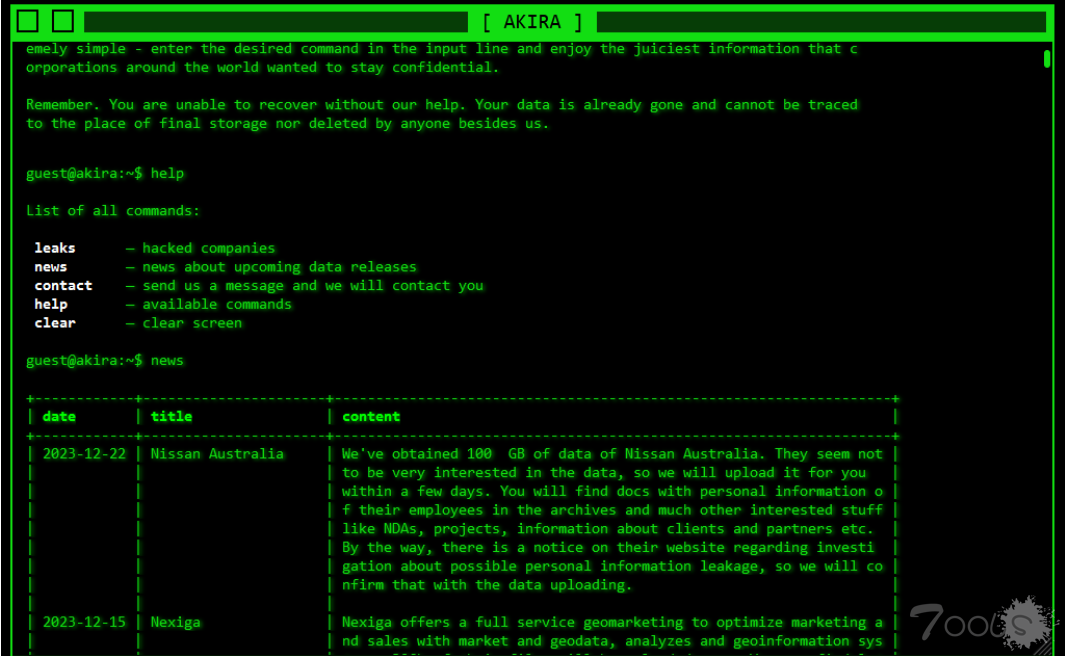

勒索软件服务和暗网的奇怪经济学

本文旨在为最近的新闻提供背景。首先,我们将介绍勒索软件组织和附属机构如何合作。然后我们将深入探讨联盟竞争(生态系统的关键驱动力)、勒索软件在 2024 年将如何变化以及展望。勒索软件团体和附属机构:复杂的供应链随着网络犯罪生态系统的发展,许多不同的参与者在复杂的供应链中扮演着各自的角色

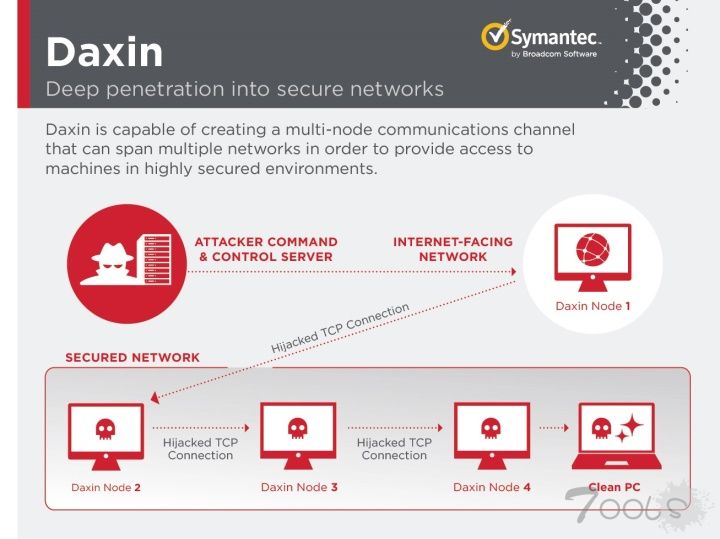

DAIXIN 勒索软件团伙声称袭击了 Omni Hotels

Daixin Team 勒索软件团伙声称最近对 Omni Hotels & Resorts 发起了网络攻击,现在威胁称,如果不支付赎金,将公布客户的敏感信息。周末,该连锁酒店被添加到大新团队的暗网泄露网站中,两周前,大规模中断导致该公司 IT 系统瘫痪,并影响了预订、酒店房间门锁和销售点 (POS) 系统。4 月 2 日,Omni Ho

Telegram 修复了可以启动 Python 脚本的 Windows 零日漏洞

Telegram 修复了其 Windows 桌面应用程序中的一个零日漏洞,该漏洞可用于绕过安全警告并自动启动 Python 脚本。过去几天, 有关 Windows 版 Telegram 中涉嫌远程代码执行漏洞的谣言在 X 和黑客论坛上流传。虽然其中一些帖子声称这是一个零点击缺陷,但演示所谓的安全警告绕过和 RCE 漏洞的视频清楚地

号外号外!大家一定来看看!GitHub 骗局诱骗开发人员下载恶意软件

Checkmarx在与 The Hacker News 分享的一份报告中表示,开源软件供应链的最新攻击是在 Microsoft Visual Code 项目文件中隐藏恶意代码,这些代码会从远程 URL 下载下一阶段的负载。安全研究员 Yehuda Gelb 表示:“攻击者使用流行的名称和主题创建恶意存储库,使用自动更新和假星等技术来提高搜索排名

超过 90,000 台 LG 智能电视可能遭受远程攻击

Bitdefender 的安全研究人员发现了四个漏洞,影响多个版本的 WebOS(LG 智能电视使用的操作系统)。这些缺陷可以对受影响的模型进行不同程度的未经授权的访问和控制,包括授权绕过、权限升级和命令注入。潜在的攻击取决于使用在端口 3000/3001 上运行的服务在设备上创建任意帐户的能力,该服务可用于使

新的Linux漏洞可能导致用户密码泄露和剪贴板劫持

影响 util-linux 软件包“wall”命令漏洞的详细信息已经出现,坏人可能会利用该漏洞泄露用户密码或更改某些 Linux 版本的剪贴板。 该漏洞编号为 CVE-2024-28085,安全研究员 Skyler Ferrante将其代号名命名为WallEscape 。它被描述为转义序列不正确中和的情况。 费兰特说:“util-linux